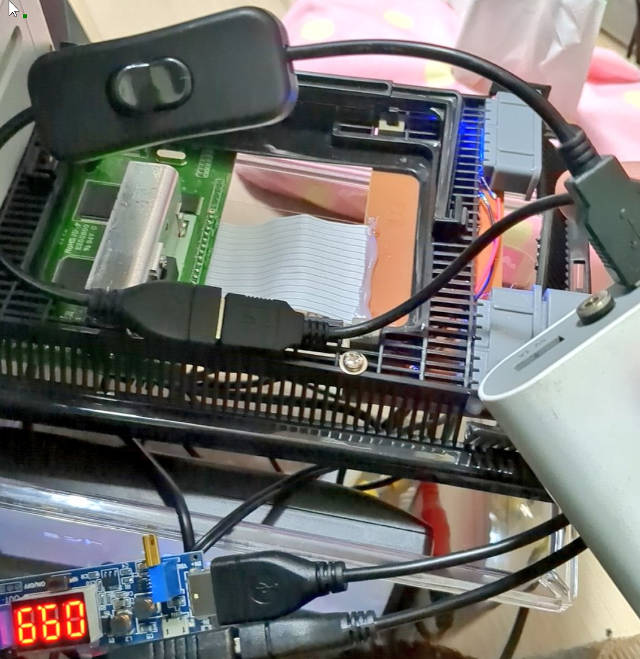

どーん

当ブログでは数年前から中華USB-DACで「良い感じのオーディオ環境」を作ってきましたが、最終的に着地したのは結局ハイエンドというオチ。

ぶっちゃけ物価が上がる前にその当時から揃えた方が5万円以上安く済んだので無意味に遠回りしただけでしたけど、とりあえず最終構成を列挙。

・ヘッドホン SONY MDR-Z1R (URL)

ソニーストアで定価253,000円!!!

いきなり出オチが酷いですが、これだけコスト投入して音が良くないわけがない。

一度コイツで音を聴いてしまうと、数万円クラスが「プラスチックとか紙がペコペコ鳴ってるように聞こえるようになる」という呪いにかかるので、正直SONY MDR-M1STで満足する方が幸せな気がします。

・USB-DAC GUSTARD A18 (URL※注:再入手不可)

旭化成AK4499搭載のハイエンドUSB-DAC。

ただし2020年の工場火災でAK4499の生産ラインが焼けてしまったので、今現在入手できるのは後継のAK4499EX搭載のものを買うしかないうえ、価格もかなりお高め。

自己責任ですが、デッドストック品のAK4499を流用したと思われるZishanのDual AK4499+MUSES02のヤツ(色:H)が、6万円未満で最高峰の音が鳴る可能性アリ。

↓

・USB-DAC SMSL D400EX (URL)

旭化成AK4499EX×2 + AK4191EQ搭載のイカレスペックUSB-DACにリプレース。

これまで使っていたGUSTARD A18が苦手としていたアニソンやパーカッションが派手に鳴る曲もフルパワーで発音出来てしまう超スペックのシロモノです。

・ヘッドホンアンプ Cayin iHA-6 (URL)

AK4499に無駄な味付けをしないため、フルディスクリートヘッドホンアンプとしては最安のこちらをセレクト。

ところが数年前に購入した当時は6万円だったのが、物価高の直撃を受けて2023年現在は10万円超というとんでもない値段に。

GUSTARD A18のXLR3pin(L-R)から出てきた音をコイツに入れると、そのままフロントのXLR3pin(L-R)および、XLR4pinに同時出力されるので使い勝手は大変ヨシ。

・バランスケーブル onso hpct_03_blx3 (URL)

MDR-Z1RとCayin iHA-6をバランス接続できる市販ケーブルの中でも、コストパフォーマンスに優れたこちらをセレクト。

…と言っても、このケーブル1本でミドルクラスのヘッドホンが余裕で買えるほどのお値段なので、あくまで今回のヘッドホンにとっての良コスパに過ぎません。

・再生用PC GMKTEC ミニPC-M2 Core i7-11390Hモデル(URL)

Amazonで売られている中華PCで、普段は5万円前後ですが「クーポンの設定ミス(?)で一瞬だけ35,496円になった」瞬間にポチってオーディオ専用PCにしました。

そういう変わり種を狙わなくても、2.5万円前後で売られているINTEL N100搭載の省電力PCを使っても全然アリだと思います。

そもそもこのPC、パワーリミットかけてもファンがクソうるさいし。

・再生ソフト TuneBrowser Full version有料版(URL)

私の使い方ならフリー版でも良いのですが、たった3,080円で作者の開発の足しになるのなら、適切な出資と言えます。

また、前述のミニPCがCore i7+メモリ32GB+SSD1TBでオーディオマシンとしてはやたらとパワフルなので、TuneBrowserのRAMdecodeを有効にして利用しています(※HDDアクセス時のノイズを消すためのバッファリング機能ですが、SSD環境だとおそらく音質に影響ないです)

・安定化電源 Weiduka AC8.8 (URL)

普通の環境には要らんのですけど、我が家のAC100Vは微妙に不安定で時々モニタにノイズが走るので、コイツをかましてます。音質への影響は謎。

・USBアイソレータ TOPPING HS02 (URL)

中華PCのACアダプタが信用ならないので、USB-DACを守るため電気的に絶縁するUSBアイソレータを入れてます。

これでPC側のノイズがヘッドホン側の回路に流入せずに済むので高音質~……って、そんなもん人間の耳で分かるわけねえです。

ちなみにTOPPING HS01という廉価版があるものの、やたらと激しい発熱&熱暴走で認識しなくなるトラブルが多いので、安定通信できるHS02が発売した今となってはそちらを買う利点はありません。

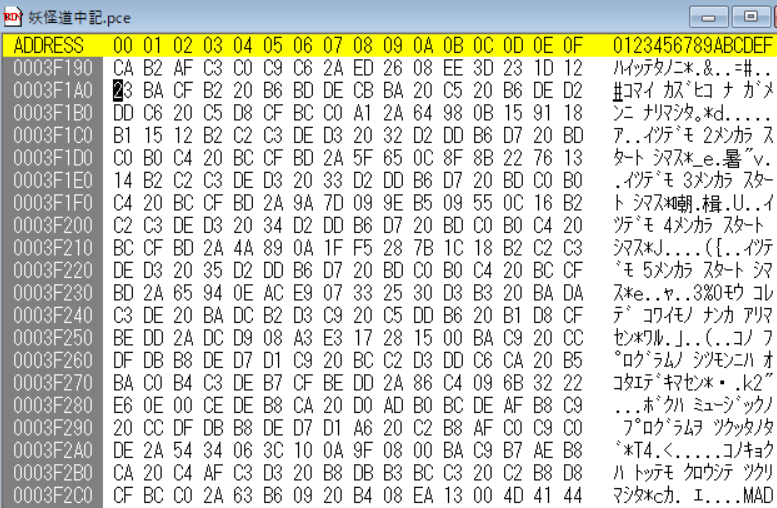

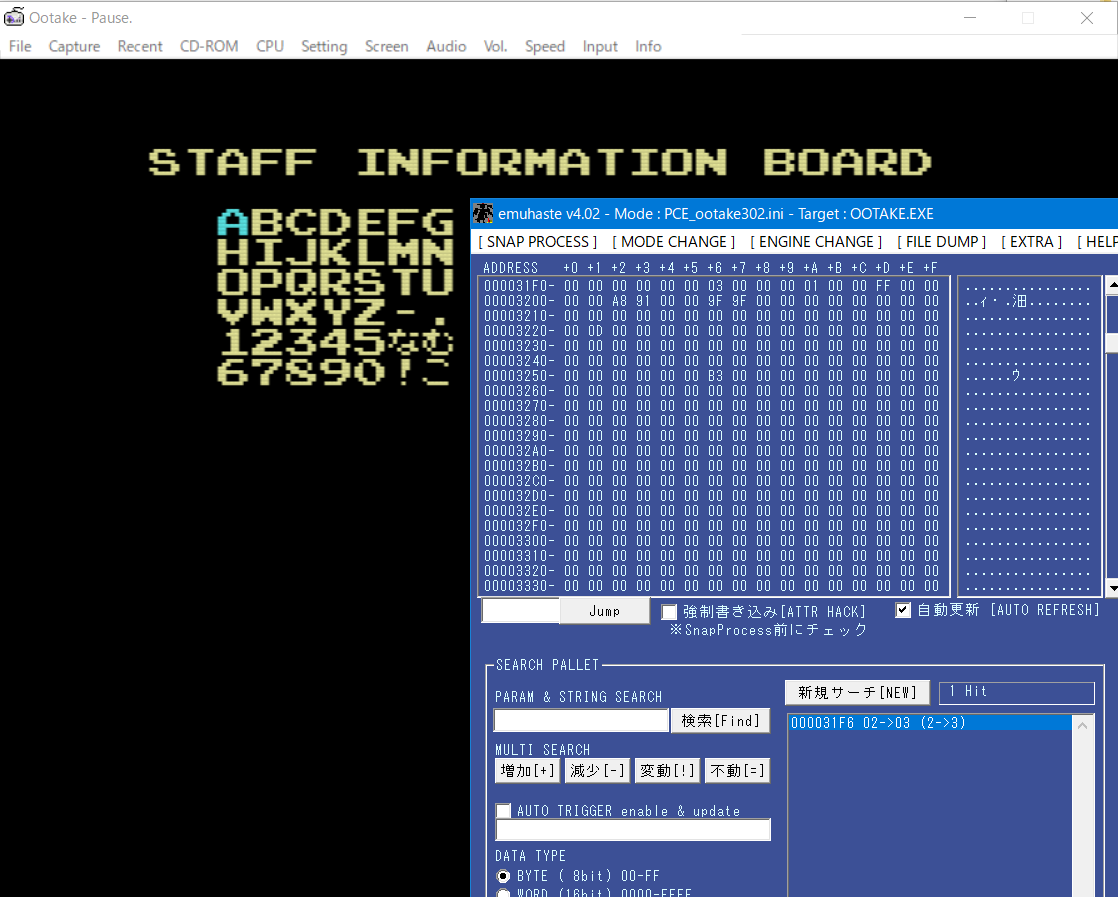

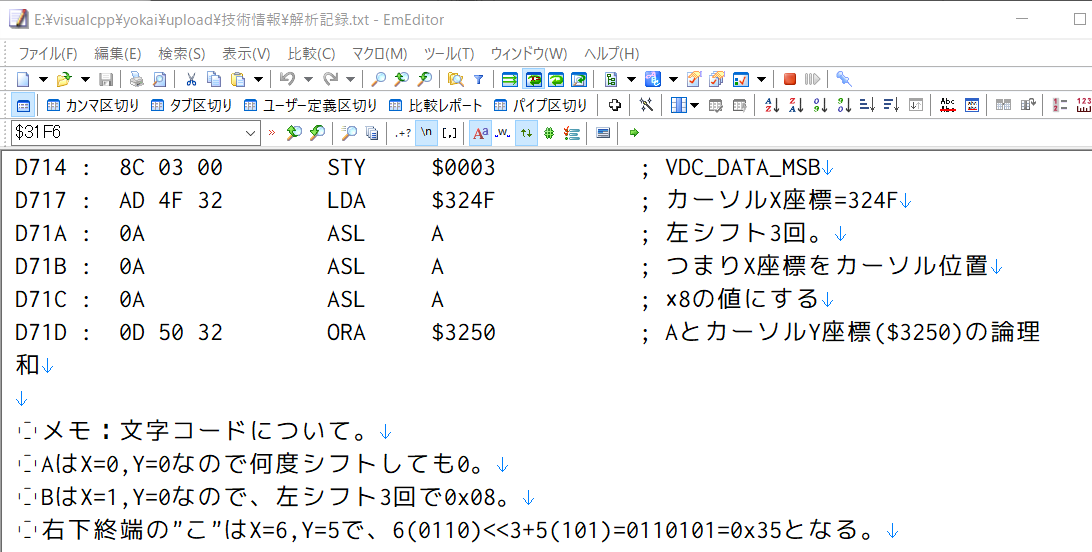

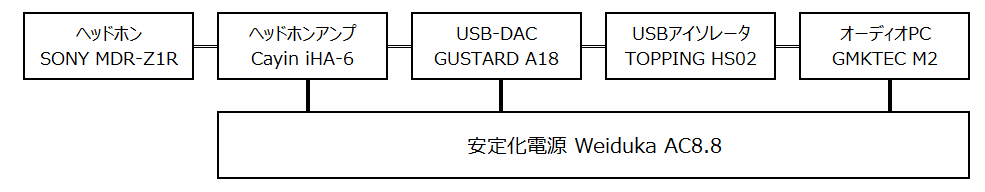

~接続イメージ~

総額は……考えたら鼻血が出そうなので、考えないことにしよう。

~音質レビュー~

SONY MDR-Z1Rに関してはあらゆるサイトで解説し尽くされてるので、ウチみたいな三下が偉そうに語るべきではないですが、BS-TBS火曜日23:00放送の「X年後の関係者たち」のメインテーマ曲 fox capture plan/エイジアン・ダンサー は、それまでSONY MDR-M1STでは感じられなかった「左右に流れるメロディの位置」がハッキリ聞き取れるように。

また、Pure3 Feel Classics/Feeling Heartは楽器ごとに鳴っている場所の違いが聴き取れるようになったりと、音の情報量が猛烈に増えます。

購入後は人から数万円のヘッドホンを借りてもショボく感じる呪いにかかり、完全にヘッドホンへの物欲が消失します。

「お高いヘッドホンに憧れ続けるほうが、もしかして幸せなのでは?」

そんなことを考えながら筆を置くこととします。